W listopadzie 2014 roku analitycy bezpieczeństwa firmy Doctor Web odkryli znaczną liczbę szkodliwych programów atakujących na całym świecie system Mac OS X i Linux. Podobnie jak w poprzednich miesiącach w listopadzie odnotowano dużą liczbę Trojanów przeznaczonych na urządzenia z systemem Android – wiele z nich specjalizuje się w kradzieży danych kont bankowych i innych poufnych informacji. Listopad przyniósł również nowe szkodliwe programy dla systemu Windows, których definicje zostały natychmiast dodane do baz wirusów programów Dr.Web.

WirusyWedług danych zebranych przy użyciu programu Dr.Web CureIt! w listopadzie 2014 roku Trojany rozsyłające reklamy, jak: Trojan.BPlug.123, Trojan.BPlug.100, Trojan.Packed.24524 i Trojan.BPlug.48 były najczęściej wykrywanymi wirusami na komputerach PC - razem stanowiły 8,7% zidentyfikowanego złośliwego oprogramowania. Inne niebezpieczne aplikacje uplasowały się daleko w tyle w rankingu wykrywania złośliwych programów.

Jednak statystyki firmy Doctor Web zgromadzone z serwerów pokazują nieco inny układ najbardziej popularnych zagrożeń miesiąca: Trojan.InstallCore.12, instalujący różnego rodzaju adware (programy zawierające funkcje wyświetlania reklam), paski narzędzi i rozszerzenia przeglądarki, które są powszechnie używane przez programistów do generowania zysku z różnego rodzaju podejrzanych programów, zajmuje w rankingu pierwsze miejsce. Na drugim miejscu znalazł się program BackDoor.Andromeda.404, który wykonując polecenia hakerów, pobiera inne szkodliwe programy na zainfekowanym systemie. W listopadzie doszło do dużej liczby ataków przy użyciu tego wirusa, gdyż cyberprzestępcy dystrybuowali program za pośrednictwem poczty elektronicznej, tytułując wiadomość e-mail "moje nowe zdjęcia". W takich przypadkach backdoor był ukryty w załączonym pliku o nazwie my_photo.zip.

Trojan.InstallMonster.1017 zajmuje trzecie miejsce wśród Trojanów w listopadowym rankingu zagrożeń. Szkodliwa aplikacja jest wysyłana przez przestępców pod postacią różnych programów. W listopadzie odkryto także Trojany z rodziny: Trojan.Bayanker, Trojan.MulDrop, Trojan.LoadMoney i Trojan.Zadved.

Jeżeli chodzi o ruch pocztowy to zdecydowanym „zwycięzcą” listopadowego rankingu w tej kategorii był BackDoor.Andromeda.404. W połowie listopada cyberprzestępcy wysłali masowy spam zawierający ten backdoor, co stanowiło 2,4% wykrytego złośliwego oprogramowania. Jego bliski krewny, BackDoor.Andromeda.559 uplasował się na drugiej pozycji. Trzecią i czwartą lokatę w zestawieniu okupują programy typu Trojan.Download. „Top 10” zawiera także złośliwe aplikacje, które kradną poufne informacje - Trojan.PWS.Panda i Trojan.PWS.Stealer.

Liczba botnetów, monitorowanych przez analityków ds. bezpieczeństwa Doctor Web nie uległa istotnym zmianom w ciągu ostatniego miesiąca. Na uwagę zasługuje w szczególności jeden z nich, wykorzystujący wirusa infekującego pliki o nazwie Win32.Rmnet.12 (dwie z jego podsieci są kontrolowane przez analityków wirusów Doctor Web), który nadal jest aktywny. W pierwszej podsieci, średnio 278 480 zainfekowanych hostów kontaktowało się dziennie z serwerami zarządzająco-kontrolnymi, podczas gdy w drugiej podsieci aktywnych było około 394 000 zainfekowanych komputerów. Botnet składający się z komputerów zainfekowanych przez inny plik - Win32.Sector – w listopadzie zmniejszył się nieznacznie. Dziennie było aktywnych mniej więcej 50 300 węzłów. Liczba komputerów z systemem Mac OS X, zainfekowanych programem BackDoor.Flashback.39 również nieznacznie spadła, osiągając liczbę 13 250.

W czerwcu 2014 roku firma Doctor Web opublikowała raport dotyczący Linux.BackDoor.Gates.5, programu przeznaczonego do przeprowadzania ataków DDoS na serwery internetowe i zdolnego do infekowania 32-bitowych wersji systemu Linux. W listopadzie program ten był dość aktywny. W ciągu tylko jednego miesiąca analitycy bezpieczeństwa zarejestrowali 3 713 unikalnych adresów IP, które zostały zaatakowane przez tego backdoora. Poniżej znajduje się mapa przedstawiająca rozmieszczenie geograficzne ataków tego wirusa.

Inne zdarzenia w listopadzieDefinicje kilku programów atakujących system Mac OS X zostały dodane do bazy wirusów Dr.Web. Warto zwrócić uwagę, że na początku listopada analitycy Doctor Web przeanalizowali program Mac.BackDoor.Ventir.2. Ten backdoor może wykonywać polecenia ze zdalnego serwera, rejestrować naciśnięcia klawiszy i przekazywać informacje przestępcom. Kolejny backdoor dla systemu Mac OS X - Mac.BackDoor.Tsunami - jest portem Mac OS X dla backdoora przeznaczonego dla systemu Linux, znanego jako Linux.BackDoor.Tsunami. Przestępcy kontrolują ten program za pośrednictwem protokołu IRC (Internet Relay Chat). Jeszcze inny backdoor dla systemu Mac OS X (również odkryty w listopadzie) został nazwany Mac.BackDoor.WireLurker.1. W przeciwieństwie do wielu programów tego typu, ten malware czeka na moment, gdy urządzenie z systemem iOS zostanie podłączone do zainfekowanego komputera Mac, a następnie ładuje swoje pliki na to urządzenie. Istnieją dwie wersje tych plików: jeden z nich przeznaczony jest dla urządzeń z jailbreak’iem, a drugi dedykowany jest seryjnym urządzeniom z systemem iOS. Gdy tylko urządzenie iOS połączy się z zainfekowanym komputerem Mac przez USB, Mac.BackDoor.WireLurker.1 wykorzystuje cyfrowy certyfikat firmy Apple, aby zainstalować szkodliwą aplikację na urządzeniu, które staje się celem ataku. Aby zakończyć to zadanie, backdoor wykorzystuje funkcje "zasoby przedsiębiorstw", która pozwala firmom na ominięcie sklepu AppStore i zainstalowanie aplikacji na urządzeniach swoich pracowników.

Cyberprzestępcy coraz częściej atakują komputery i urządzenia z systemem Linux: w listopadzie Doctor Web ostrzegł użytkowników przed niebezpiecznym programem Linux.BackDoor.Fgt.1, który został skierowany przeciwko urządzeniom z różnymi wersjami tego systemu operacyjnego. Warto zwrócić uwagę na fakt, że istnieją wersje programu Linux.BackDoor.Fgt.1, które są dopasowane do poszczególnych dystrybucji systemu Linux. Backdoor ten został zaprojektowany do przeprowadzania ataków DDoS. Aby rozprzestrzenić się na inne urządzenia, Linux.BackDoor.Fgt.1 skanuje losowe adresy IP w Internecie i przeprowadza ataki brute force, próbując ustanowić połączenie Telnet z ich węzłami. Jeśli te próby się powiodą, wirus zleca, aby atakowany host pobrał specjalny skrypt, który służy do pobierania i uruchamiania Linux.BackDoor.Fgt.1 na zainfekowanym komputerze. Warto zauważyć, że serwer zarządzająco-kontrolny przechowuje dużą liczbę plików wykonywalnych programu Linux.BackDoor.Fgt.1 opracowywanych dla różnych wersji i dystrybucji systemu Linux, w tym dla portów serwerowych opartych na architekturze MIPS i SPARC. Tak więc, backdoor może zainfekować nie tylko serwery z dostępem do internetu i komputery z systemem Linux, ale także inne urządzenia, takie jak np. routery.

Komputery z systemem Windows były także zagrożone atakami różnych szkodliwych programów. Jednym z bardziej niebezpiecznych wirusów, odkrytych w ciągu ostatniego czasu przez laboratorium Doctor Web był program Trojan.Regin. W ostatnim miesiącu analitycy bezpieczeństwa Doctor Web odkryli kilka modyfikacji tego szkodliwego oprogramowania, a odpowiednie definicje zostały natychmiast dodane do baz danych wirusów.

W listopadzie firma Doctor Web zbadała także inny backdoor dedykowany systemowi Windows, sklasyfikowany jako Backdoor.OnionDuku.1. Warto zauważyć, że cyberprzestępcy wykorzystują ten złośliwy program w celu infekowania plików wykonywalnych, które są przekazywane do ich węzła sieci TOR. Tak więc, jeśli ich ruch jest przekazywany za pomocą złośliwego węzła sieci, systemy użytkowników mogą zostać bardzo szybko zainfekowane poprzez sieć TOR - przeglądarkę i pobieranie plików wykonywalnych z różnych źródeł.

Nie mniej jednak jest i dobra informacja dla miłośników systemu Windows. W listopadzie firma Doctor Web zakończyła projekt badawczy, który umożliwił jej ekspertom ds. bezpieczeństwa odszyfrowanie plików zainfekowanych programem szyfrującym Trojan.Encoder.398. Trojan ten koduje różne typy plików i zazwyczaj proponuje następujące adresy e-mail, aby skontaktować się z przestępcami: mrcrtools@aol.com, back_files@aol.com, backyourfile@aol.com, vernut2014@qq.com, yourfiles2014@yahoo.com, restorefiles2014@yahoo.fr i filescrypt2014@foxmail.com.

Szkodliwe programy dla AndroidaW listopadzie firma Doctor Web odnotowała bardzo dużą liczbę szkodliwych programów przeznaczonych na urządzenia z systemem Android, z czego znaczną część stanowiły Trojany bankowe, które mogą wykradać pieniądze z kont powiązanych z tymi urządzeniami.

Jednym z takich programów był Android.BankBot.33.origin. Wirus ten może potajemnie wykradać pieniądze klientów instytucji finansowych, którzy korzystają z bankowości mobilnej.

Android.BankBot.33.origin używa komend SMS, aby potajemnie przekazywać pieniądze na konto cyberprzestępców i ukrywać odpowiedzi SMS z banku, tak aby użytkownik nie zauważył nieautoryzowanych transakcji. Trojan może również ładować fałszywe strony WWW w przeglądarce, aby zachęcić użytkowników do dzielenia się poufnymi danymi, używanymi w bankowości internetowej.

Android.BankBot.34.origin pełni podobną funkcję. Oprócz kradzieży pieniędzy z kont bankowych to złośliwe oprogramowanie może również uzyskać loginy i hasła, które są przechowywane przez wiele popularnych aplikacji, jak również może zbierać informacje na temat numeru telefonu i karty kredytowej powiązanej z zaatakowanym urządzeniem. Więcej informacji o Android.BankBot.34.origin można znaleźć na stronie firmy Doctor Web.

Odkryty w połowie listopada, Android.Wormle.1.origin także może kraść środki z kont bankowych, powiązanych z urządzeniami z systemem Android. Android.Wormle.1.origin może wykonywać także inne niepożądane działania, kierowane przez intruzów takie jak na przykład, kradzież poufnych informacji, pobieranie różnych aplikacji na atakowane urządzenia oraz usuwanie niektórych plików z karty SD. Więcej szczegółowych informacji na temat tego zagrożenia można znaleźć na głównej stronie Doctor Web.

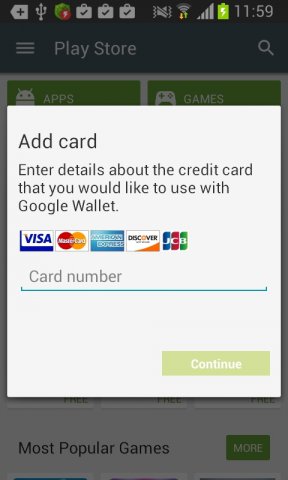

W listopadzie właściciele urządzeń przenośnych w Brazylii zostali zaatakowani przez złośliwy wirus bankowy. Android.Banker.127 i Android.Banker.128, które rozprzestrzeniają się za pośrednictwem Google Play i zostały stworzone, aby wykradać dane logowania od klientów banków brazylijskich. W tym celu hakerzy wyświetlają fałszywą stronę internetową, gdzie ofiary były proszone, aby wprowadzić swoje loginy kont bankowych i hasła.

W listopadzie odnotowano także liczne naruszenia bezpieczeństwa, które miały miejsce w Korei Południowej. W ubiegłym miesiącu, Doctor Web zarejestrował około 100 kampanii spamowych, które polegały na rozprzestrzenianiu złośliwych aplikacji dla Androida. Większość dystrybuowanych programów stanowiły różne wersje Trojanów bankowych. Wirusami, które pojawiały się najczęściej były: Android.BankBot.29.origin, Android.MulDrop.36.origin, Android.SmsBot.190.origin i Android.SmsSpy.78.origin.

Oprócz znacznej ilości popularnych ostatnimi czasy Trojanów bankowych, w listopadzie odkryto także wiele innych złośliwych aplikacji przeznaczonych na urządzenia z systemem Android. Jednym z nich był Android.Becu.1.origin Trojan. Odkryty przez analityków ds. bezpieczeństwa firmy Doctor Web program został włączony do oprogramowania systemu Android (firmware), używanego przez bardzo dużą liczbę użytkowników niedrogich urządzeń przenośnych. Android.Becu.1.origin może pobierać, instalować oraz usuwać programy bez zgody użytkownika, jak również blokować przychodzące od konkretnych nadawców wiadomości SMS. Więcej szczegółów o tym programie można znaleźć tutaj.

Świąteczna promocja

Aby lepiej chronić urządzenia oraz systemy należy pamiętać o posiadaniu aktualnego oprogramowania antywirusowego. Użytkownicy biznesowi mogą od 8 grudnia skorzystać z promocji świątecznej i chronić urządzenia znajdujące się w firmowej sieci przez 15 miesięcy, zyskując 3 miesiące ochrony bez dodatkowych opłat wraz z darmową ochroną urządzenia mobilnego. Promocją objęte są wszystkie produkty Dr.Web dla biznesu, wchodzące w skład rozwiązania Dr.Web Enterprise Security Suite zapewniającego centralnie zarządzaną, kompleksową ochronę wszystkich urządzeń znajdujących się w firmowej sieci.

Promocja jest ważna w okresie od 8 grudnia 2014 do 8 stycznia 2015 i obowiązuje wyłącznie przy zakupie ochrony na min. 5 obiektów tego samego rodzaju, poza serwerami. Wykupienie ochrony na serwer jest możliwe nawet dla 1 sztuki. Promocja nie dotyczy odnowień licencji.

źródło: Doctor Web