PandaLabs, laboratorium systemów zabezpieczających Panda Security, opublikowało roczny raport na temat złośliwego oprogramowania. Rok 2010 obfitował w interesujące wydarzenia dotyczące cyberprzestępczości, cyberwojny i cyberaktywizmu. W ciągu roku cyberprzestępcy utworzyli i rozpowszechnili jedną trzecią istniejących wirusów.

W ciągu 12 miesięcy cyberprzestępcy stworzyli 34 proc. złośliwego oprogramowania, które kiedykolwiek istniało i zostało sklasyfikowane przez firmę Panda Security, lidera w dziedzinie zabezpieczeń działających w modelu Cloud Security. System Kolektywnej Inteligencji, który automatycznie wykrywa, analizuje i klasyfikuje 99,4 proc. złośliwego oprogramowania, obecnie przechowuje 134 mln unikalnych plików, z których 60 mln to złośliwe pliki (wirusy, robaki, trojany i inne zagrożenia).

Są też pozytywne wiadomości. Dynamika powstawania nowych zagrożeń spadła w stosunku do roku 2009. - Od 2003 roku liczba nowych niebezpiecznych kodów zwiększała się, o co najmniej 100 proc. rocznie. Natomiast w 2010 roku wzrost nie przekroczył o 50 proc.

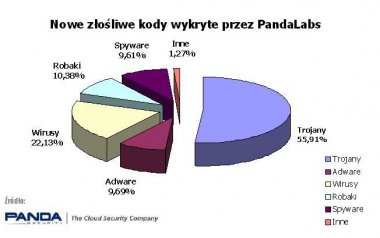

Trojany bankowe ciągle dominują na liście nowych złośliwych programów (56 proc. wszystkich zagrożeń), za nimi plasują się wirusy i robaki. Co ciekawe 11,6 proc. złośliwych programów zebranych w bazie danych systemu Kolektywnej Inteligencji to rogueware czyli fałszywe programy antywirusowe (kategoria złośliwego oprogramowania pojawiła się dopiero cztery lata temu, a wywołuje wielki zamęt wśród użytkowników).

Polska 12 na liście najbardziej zainfekowanych krajów

Listę najbardziej zainfekowanych krajów otwierają Tajlandia, Chiny i Tajwan, gdzie od 60 do 70 proc. komputerów jest zarażonych (dane zebrane przez darmowy skaner antywirusowy skanowania Panda ActiveScan w roku 2010).

Jeśli chodzi o sposoby infekowania to w 2010 roku do ataków hakerzy najczęściej wykorzystywali portale społecznościowe, pozycjonowanie fałszywych stron WWW (techniki BlackHat SEO) oraz luki zero-day. Spam utrzymał pozycję jednego z najpopularniejszych zagrożeń, mimo aresztowania autorów niektórych botnetów (jak słynny Operation Mariposa lub Bredolad), które zapobiegło wykorzystaniu wielu komputerów jako zombie do przesyłania spamu i obniżyło ruch spamowy na całym świecie. W roku 2009 spam stanowił około 95 proc. łącznej poczty elektronicznej, natomiast w 2010 liczba ta spadła do 85 proc.

2010 rok naznaczony cyberprzestępczością, cyberwojną i cyberaktywizmem

Ponadto, ubiegły rok to okres nagłośnienia zjawisk cyberprzestępczości, cyberwojny i cyberaktywizmu. Cyberprzestępczość nie jest niczym nowym, sektor bezpieczeństwa ostrzega przed nią już od wielu lat.

W 2010 roku widzieliśmy wiele przykładów cyberwojny, a najgorszą sławą cieszył się Stuxnet. Był to nowy robak komputerowy, któremu udało się zainfekować elektrownię atomową Bushehr, co niedawno potwierdziły władze Iranu. Jednocześnie pojawił się nowy robak komputerowy „Here you have”, rozpowszechniany za pomocą tradycyjnych metod. Utworzyła go organizacja terrorystyczna znana jako „Brygady Tariq ibn Ziyad”. Ich celem było przypomnienie Stanom Zjednoczonym o atakach z 11 września i wezwanie do poszanowania islamu w odpowiedzi na groźbę spalenia Koranu wygłoszoną przez pastora Terry’ego Jones’a.

W centrum zainteresowania była także operacja Aurora, która jeszcze nie została do końca wyjaśniona. Ten rzekomo pochodzący z Chin atak był wymierzony w pracowników niektórych firm wielonarodowych, na których PC-y wprowadzono trojany wykradające wszystkie poufne informacje.

W roku 2010 pojawiło się także nowe zjawisko, które na zawsze zmieniło relację między społeczeństwem i internetem, a mianowicie cyberprotesty lub haktywizm. Stało się ono znane przez działalność grupy Anonymous. Faktycznie zjawisko nie jest nowe, ale zostało nagłośnione w 2010 roku w związku ze skoordynowanymi atakami DDos wymierzonymi przeciwko organizacjom chroniącym prawa autorskie oraz w obronie założyciela Wikileaks, Juliana Assange’a.

Portale społecznościowe na celowniku hakerów

Poza informacjami dotyczącymi luk w systemach Windows i Mac, roczny raport bezpieczeństwa 2010 wspomina także o atakach na portale społecznościowe. Najbardziej ucierpiały Facebook i Twitter, ale także na przykład LinkedIn lub Fotolog.

Znanych jest kilka technik nabierania użytkowników: hickjacking przycisku „Lubię to” na Facebooku, kradzież tożsamości w celu rozsyłania wiadomości z zaufanych adresów, wykorzystywanie słabych stron Twittera do wprowadzania kodu javascript, rozpowszechnianie fałszywych aplikacji apps, które przekierowują użytkowników do zainfekowanych stron itp.

Powyżej zaprezentowano tylko część wniosków zawartych w rocznym raporcie PandaLabs. Cały raport dotyczący złośliwego oprogramowania dostępny jest pod adresem: http://press.pandasecurity.com/press-room/reports/

źródło: Panda